Reti wireless WI-FI

Reti wireless WI-FI

Questo sito utilizza cookie, anche di terze parti. Se vuoi saperne di più leggi la nostra Cookie Policy. Scorrendo questa pagina o cliccando qualunque suo elemento acconsenti all’uso dei cookie.I testi seguenti sono di proprietà dei rispettivi autori che ringraziamo per l'opportunità che ci danno di far conoscere gratuitamente a studenti , docenti e agli utenti del web i loro testi per sole finalità illustrative didattiche e scientifiche.

RETI WIRELESS

Introduzione

Quando si ha l’abitudine di lavorare con una rete senza fili è difficile ritornare ad utilizzare una rete normale. La comodità di potersi collegare dovunque e senza utilizzare collegamenti via cavo rende questo tipo di reti molto comode.

Copertura e velocità di trasmissione

Le reti WI-FI ovvero le reti wireless hanno due limiti velocità di trasmissione più bassa rispetto alle reti normali e un raggio d’azione o copertura del segnale limitato. I produttore di router, schede di rete WI-FI ed access point dichiarano che la portata della copertura in casi ideali, ambienti aperti, nessuna interferenza elettromagnetica e di 100 metri ma è sicuramente molto diverso in un edificio in una città. Inoltre pareti, armadi, elettrodomestici, telefoni, cordless e molti altri dispositivi possono disturbare il nostro segnale.

La nostra copertura può essere bassa anche se router e access point sono a pochi metri di distanza proprio per motivi di interferenza.

La copertura può migliorare o peggiorare spostando l’access point.

Parlando di velocità si può dire che maggiore e la copertura maggiore sarà la nostra velocità di trasmissione. Esiste un modo per risolvere questi problemi legati alla copertura e di conseguenza alle velocità di trasmissione mediante l’utilizzo di ripetitori wireless.

Veloci ma fuori standard

Gli standard che regolano le reti wireless prevedono due varianti a velocità diversa:

- la 802.11b che viaggia ad una velocità di 11 Mb al secondo

- la 802.11g che viaggia ad una velocità di 54 Mb al secondo

La differenza fra i due standard è quella che con il primo standard si può trasferire il contenuto di un cd in 10 minuti mentre con il secondo impieghiamo solo 2 minuti. Nonostante ci siano gia da molto tempo adattatori e router 802.11g nella maggior parte dei computer dotati di una scheda wireless viene montato un modello 802.11b.

Nel tentativo di migliorare le prestazioni alcuni produttori hanno costruito dispositivi di rete che usano due canali radia contemporaneamente per arrivare alla velocità di 108 Mb per secondo. Naturalmente questi dispositivi funzionano se tutti i dispositivi ad esso collegati sono dotati della stessa tecnologia, è inutile collegare un router che viaggia a 108 Mb per secondo se si è dotati di una scheda di rete WI-FI 802.11b; inoltre apparecchi di diverse marche possono non lavorare correttamente, quindi meglio dispositivi della stessa casa.

Corsa ad ostacoli

Il primo nemico delle reti wireless sono gli ostacoli fisici, muri, porte, arredo ecc. che riducono la copertura del nostro segnale se disposti tra l’access point ed il nostro computer.

Per migliorare la nostra copertura dobbiamo posizionare l’access point nel punto migliore, ad esempio in corridoio per coprire più stanze lasciando le porte aperte. Inoltre si possono collegare antenne esterne per migliorare la copertura del segnale.

Antenne e ripetitori wireless

Esistono due tipi di antenne:

- antenne monodirezzionali: che amplificano il segnale in una sola direzione ma con una grande portata

- antenne omnidirezionali: che amplificano il segnale in più direzioni ma con delle portate piuttosto basse

Queste antenne sono difficili da trovare, bisognerà quindi ordinarle ad un rivenditore in modo che gli arrivino. Se neanche con delle antenne si riesce a migliorare la copertura o a coprire una area di grande interesse rimangono comunque altri due metodi, collegare via cavo due access point anche distanti oppure utilizzare ripetitori wireless che si collegano via radio all’access point. L’access point è l’equivalente di un router ma non si occupa di questioni relative alle connessioni di rete ma solo a quelle di comunicazione e trasmissione dei dati dal o dai computer alla rete a cui è collegato un router. Un ripetitore wireless invece riceve il segnale radio dall’access point e lo ritrasmette.

Quali sono i vantaggi

Non bisogna pensare a queste reti come velocità di scaricamento dei dati perché la velocità è limitata alla fonte. Il vantaggio di queste reti è la possibilità di connettersi da qualsiasi luogo dove non è possibile stendere cavi o arrivare pensiamo agli edifici vecchi, alle montagne, oppure e utile per collegare due edifici senza dover scavare per poterli collegare fisicamente mediante cavi. L’unica limitazione di legge e quella di non disturbare altre trasmissioni. A questo scopo il ministero delle comunicazioni e l’unione europea (UE) hanno dettato norme di limitazione di potenza e radiazioni del segnale sul suolo pubblico. Per non violare nessuna norma rivolgersi ad un antennista o installatore specializzato nelle reti wireless o WI-FI.

Il posto giusto per l’access point

Le onde radio viaggiano in modo bizzarro ed imprevedibile anche un piccolo spostamento della posizione dell’access point può cambiare la copertura del nostro segnale.

Prima di decidere la sua posizione testare con strumenti o ad occhio la copertura del segnale e seguire le regole basilari. La potenza del segnale può essere controllata sul computer in connessioni di rete senza fili.

Regole basilari:

1) cerchiamo di mettere l’access point in centro all’area da coprire o nel punto in cui sara utilizzato maggiormente o nel quale si lavorerà di più

2) fissare l’access point in un punto alto ad esempio a soffitto le onde si propagheranno meglio

3) evitare ostacoli fisici come muri, porte ed arredo

4) evitare superfici riflettenti come specchi perché le onde vengono deviate

5) distanziare di almeno due metri l’access point da fonti che generano campi elettrici, magnetici ed elettromagnetici come elettrodomestici, neon, condizionatori e dispositivi wireless.

http://leotardi.no-ip.com/html/lan/download/Reti%20wireless.doc

Autore del testo: non indicato nel documento di origine

Reti wireless WI-FI

LA SICUREZZA DELLE RETI WIRELESS |

Tesi di laurea di: |

Marco Tullio GIORDANO |

Matr. n. 606854 |

Relatore: Chiar.mo Prof. Mario JORI Correlatore: Prof. Andrea ROSSETTI |

Anno Accademico 2004-2005 |

|

Attribuzione - Non Commerciale - Condividi allo stesso modo 2.0 Italia |

Tu sei libero: |

|

Alle seguenti condizioni: |

|

Non commerciale. Non puoi usare quest’opera per scopi commerciali. |

Condividi allo stesso modo. Se alteri, trasformi o sviluppi quest’opera, puoi distribuire l’opera risultante solo per mezzo di una licenza identica a questa. |

|

Per contattare l'autore di questa tesi, scrivete a marco.giordano@email.it o visitate il sito internet http://www.divariodigitale.com |

“War is a strange game. The only winning move is not to play.” |

W.O.P.R. Computer, a.k.a. “Joshua” |

WarGames (MGM/UA Studios, 1983) |

a Nonno Vincenzo, mio primo mèntore |

ai miei Genitori, che mi hanno sostenuto |

al mio Amore, che mi è stata vicino |

LA SICUREZZA DELLE RETI WIRELESS |

Cap.I : LE RETI WIRELESS. |

1.1 La comunicazione tramite onde radio. |

1.2 La tecnologia wireless. |

1.3 La suddivisione della banda e gli standard internazionali. |

1.4 Tipologia di reti wireless. |

1.5 Tipologia di dispositivi wireless. |

1.6 Le disposizioni legali riguardanti le emissioni elettromagnetiche e le certificazioni internazionali. |

1.7 Le applicazioni wireless. |

Cap.II : I PROBLEMI DI SICUREZZA RELATIVI ALLE RETI WIRELESS. |

2.1 I problemi relativi allo standard wireless. |

2.2 Il monitoraggio del traffico e l'intercettazione delle comunicazioni. |

2.3 L'interruzione del servizio. |

2.4 L'accesso non autorizzato alle reti. |

2.5 Il fenomeno del wardriving e del warchalking. |

2.6 Alcune sentenze americane sul wardriving. |

2.7 Una sessione di wardriving presso l'Università degli Studi di Milano. |

Cap.III : LE SOLUZIONI AI PROBLEMI DI SICUREZZA. |

3.1 La riservatezza dei dati e la crittografia. |

3.2 Il protocollo WEP. |

3.3 I problemi legati al WEP. |

3.4 Il WPA (Wi-Fi Protected Access). |

3.5 L'autenticazione. |

3.6 Altri metodi di protezione. |

3.7 La previsione di policy di sicurezza. |

3.8 L'obbligo di assunzione di misure minime di sicurezza in presenza di reti wireless. |

Cap.IV : L'INQUADRAMENTO DEI REATI AVENTI AD OGGETTO LE RETI WIRELESS. |

4.1 L'accesso abusivo a sistema informatico o telematico. |

4.2 L'intercettazione, l'impedimento e l'interruzione illecita di comunicazioni relative ad un sistema informatico o telematico. |

4.3 Il danneggiamento di sistemi informatici o telematici. |

CAPITOLO I |

LE RETI WIRELESS |

1.1 LA COMUNICAZIONE TRAMITE ONDE RADIO. |

Con la parola telecomunicazione1 oggigiorno si intende la trasmissione a distanza di informazioni di vario tipo: voce umana, suoni, immagini, messaggi, segnalazioni, dati da elaborare al computer. Si possono trasmettere dati a distanza usando svariate tecniche. Sebbene esistano differenti metodi di trasmissione, tra i quali i cavi elettrici, le onde radio, l'uso di satelliti o le più moderne fibre ottiche, il metodo usato dipende quasi sempre dal tipo di informazione che si vuole trasmettere ( voce umana, musica ad alta fedeltà, immagini in movimento, etc. ), dai costi ( si pensi al lancio in orbita di un satellite ), e da considerazioni varie di logistica, fattibilità ed interessi. Differentemente dalla trasmissione mediante l'utilizzo di cavi elettrici, alla quale siamo abituati, nelle trasmissioni radio i segnali elettrici vengono propagati attraverso lo spazio2 sotto forma di onde radio in bande di frequenza piuttosto strette. |

Le onde radio sono quelle onde elettromagnetiche impiegate nelle comunicazioni senza fili: vengono usate per la trasmissione della voce |

1 Telecomunicazione significa comunicazione a distanza ( il prefisso -tele deriva dal greco e |

significa da lontano. ). 2 Si ricorda che le onde radio possono superare ostacoli solidi come muri e persone, perdendo |

più o meno segnale a seconda dello spessore dell'ostacolo. |

umana, e dei suoni in generale, e per la navigazione marina e aerea. Le onde radio costituiscono soltanto una parte dell'intero spettro elettromagnetico. |

Il range di frequenze delle onde radio si estende dalle frequenze estremamente basse di pochi Hz fino alle frequenze estremamente elevate di 300 GHz3. L'intero range viene suddiviso in bande di frequenza, in base all'utilizzo a cui le varie frequenze sono o possono essere adibite. Ad esempio, esse sono utilizzate in medicina in combinazione con forti campi magnetici per la risonanza magnetica: con questa tecnica si possono “fotografare” a scopo diagnostico parti del corpo umano senza apparenti effetti negativi. |

Attraverso il servizio di telefonia, prima fisso e poi mobile grazie all'invenzione dei telefoni cellulari e delle ricetrasmittenti, fino ai dispositivi di ultima generazione ( GPRS, UMTS ) che permettono l'utilizzo di una banda più ampia e quindi l'invio di quantità notevoli di dati in brevissimo tempo, la comunicazione sta lentamente volgendo verso il wireless4, una soluzione che permette connettività ed allo stesso tempo mobilità, che libera dalla schiavitù dal cavo e rende costantemente collegate le persone ovunque esse siano, purché raggiungibili da un segnale radio. |

3 GHz: GigaHertz, cioè milioni di hertz. |

4 Wireless si riferisce a una tipologia di comunicazione,monitoraggio e sistemi di controllo in cui i segnali viaggiano nello spazio e non su fili o cavi di trasmissione. In un sistema wireless la trasmissione avviene principalmente via radiofrequenza ( RF ) o via infrarosso ( IR ). |

1.2 LA TECNOLOGIA WIRELESS. |

La storia del Wireless Networking si estende indietro nel tempo molto di più di quanto si possa immaginare, più di cinquanta anni fa durante la Seconda Guerra Mondiale, quando l'esercito degli Stati Uniti utilizzò per primo i segnali radio per la trasmissione dati. Per risalire alla sua origine, bisogna tornare indietro nel tempo fino al periodo della Seconda Guerra Mondiale, quando l'esercito degli Stati Uniti utilizzò per primo i segnali radio per la trasmissione dati. Le truppe statunitensi svilupparono una tecnologia di radiotrasmissione dei dati che era basata su tecniche di criptazione, e tramite la Spread Spectrum Technology5 riuscirono ad evitare che il nemico intercettasse o disturbasse le comunicazioni. Fu utilizzata piuttosto estesamente durante la tutto il conflitto dagli Stati Uniti e dai loro alleati. Questo inspirò un gruppo di ricercatori che nel 1971, presso l'Università delle Hawaii, crearono la prima rete di comunicazioni radio a pacchetto. AlohNet, questo era il suo nome, fu essenzialmente la prima wireless local area network ( WLAN ). La prima WLAN era costituita da sette computers che comunicavano bidirezionalmente in una topologia a stella6 che si estendeva su quattro delle isole Hawaii con il computer centrale installato su l'isola Oahu. Naturalmente, la tecnica di trasmissione era differente da quella dei moderni access point, ed anche la frequenza di trasmissione era diversa, poiché si basava sulla frequenza di 900MHz7. |

5 Spread Spectrum Tecnhology: Tecnica di dispersione a spettro. Vedi oltre. |

6 Topologia a stella: si tratta di un metodo di disposizione dei computer facenti parte di una |

rete, che prevede l'utilizzo di un computer centrale chiamato hub attraverso il quale |

circolano tutte le trasmissioni degli altri componenti della rete. Il principale vantaggio della |

topologia a stella consiste nel fatto che quando si interrompe il collegamento tra uno dei pc e |

l'hub centrale, solo il pc in questione non riesce più a inviare e ricevere dati, mentre tutti gli |

altri continuano a lavorare senza problemi. 7 Come vedremo in seguito, l'attuale frequenza di trasmissione dei dispositivi Wi-Fi è la |

banda dei 2.4 GhZ, anche chiamata banda ISM. |

Tuttavia, i vantaggi di tale metodo di comunicazione furono subito chiari a tutti, e l'interesse per le reti wireless crebbe con lo sviluppo della tecnologia e dei calcolatori. |

Agli inizi degli anni novanta poi, fu approvato lo standard IEEE8 |

802.11 che dettava le specifiche per l’implementazione di una rete LAN wireless. Questo standard, impiegando dapprima i raggi infrarossi ed in seguito la tecnologia basata su onde radio nella banda 2.4 GHz, supportava un transfer rate9 di 1 o 2 Mbit/s. |

Fu proprio il confronto tra il transfer rate delle prime apparecchiature wireless e quello molto più alto delle normali reti Ethernet a rallentare il successo e la diffusione della nuova tecnologia, poiché una limitata velocità di trasferimento comportava l'impossibilità di riprodurre in tempo reale dati multimediali, per loro natura molto estesi. Inoltre, essa non permetteva lo spostamento di files di grosse dimensioni in tempi accettabili. Successive modifiche ottimizzarono ed aumentarono la velocità dello standard IEEE, portando alla nascita, nel 1997,ad opera |

8 Institute of Elettrical and Elettronic Engineers ( Istituto di Ingegneria Elettrica ed Elettronica ): si tratta di un'associazione no-profit tecnica professionale i cui 337.000 membri, provenienti da diverse industrie del settore, sviluppano standard tecnici per l'elettronica. Il comitato IEEE 802 si occupa delle reti, ed il gruppo 802.11 gestisce le LAN Wireless ( WLAN ), e le sue varie unità operative gestiscono specifici tipi di WLAN, o specifici problemi come la diffusione di dati multimediali, le comunicazioni tra access point e la sicurezza. Engst e Fleishman – Reti Wireless – Pearson Education Editore, USA 2003. |

9 Transfer Rate ( o Bit Rate ): è il numero di bit trasmessi tra due dispositivi in una determinata quantità di tempo, tipicamente in un secondo. Si usa principalmente nell'ambito delle telecomunicazioni e della riproduzione di audio e video. Http://it.wikipedia.org/wiki/Bit_rate. Wikipedia è un'enciclopedia on-line libera e multilingue, in cui i lettori possono essere anche autori. Chiunque può contribuire alla riuscita di wikipedia aggiungendo o modificando le voci presenti. Al momento della compilazione di questa tesi Wikipedia contiene oltre 54.000 articoli, caratterizzati dal contenuto libero e dal punto di vista neutrale. |

della W.E.C.A.10, del nuovo standard 802.11b, denominato anche Wi-Fi11, dotato di capacità di trasmissione fino a 11Mbit/s ed adeguato a competere con le normali linee Ethernet. |

In seguito venne introdotto un ulteriore standard, operante sulla frequenza dei 5GHz, denominato 802.11a, con un transfer rate ancora più elevato, fino a 54Mbit/s, ma con un range d'azione ridotto e soprattutto non compatibile con il precedente 802.11b che rimase, e rimane ancora, la soluzione preferita soprattutto per comunicazioni in ambito privato. |

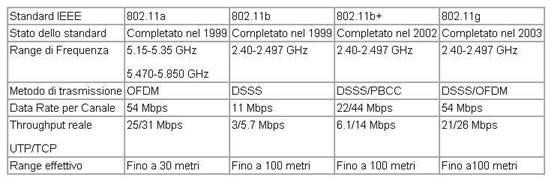

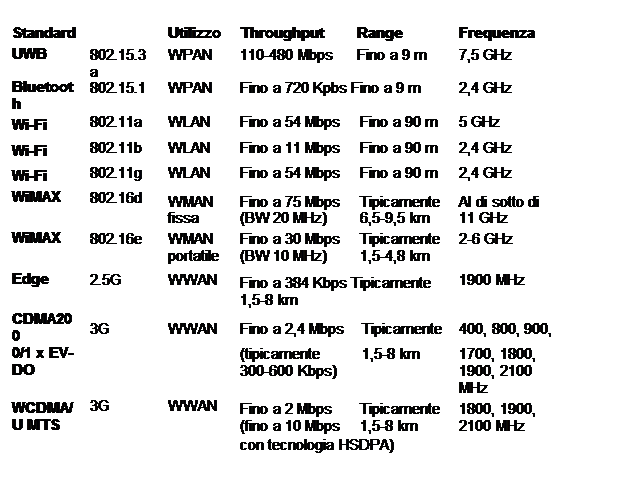

Nel gennaio 2003 la Wi-Fi Alliance ha varato da ultimo lo standard 802.11g che, operando sulla banda ISM12 dei 2.4GHz, racchiude in sé il meglio della precedente tecnologia: può supportare un transfer rate elevato ( 54Mbit/s come l'802.11a, e fino a 108Mbit/s sfruttando tecnologie proprietarie dei vari produttori ) ed ha quasi la stessa portata dell'802.11b, oltre ad altre migliorie nel settore della sicurezza, in cui è stato definitivamente sostituito il protocollo WEP col più robusto, seppur non indecifrabile WPA13. La Tabella 1.1 mostra i differenti standard IEEE a confronto, comparando le frequenze utilizzate, la tecnica Spread Spectrum utilizzata, il Bit Rate che ognuno di essi offre ed il range di portata effettivo. |

10 La WECA ( Wireless Ethernet Compatibility Alliance ) é un'organizzazione, chiamata anche Wi-fi Alliance, senza scopo di lucro, costituita nel 1999 con l'obiettivo di certificare l'interoperabilità dei prodotti Wi-Fi ( 802.11b ) e di promuovere questa tecnologia come lo standard "high rate" ( ad alta velocità ) per le reti Wireless LAN ( WLAN ) in tutto il mondo. WECA ha definito un insieme di test ai quali sono sottoposti i prodotti dei suoi soci membri per ottenerne la certificazione e la garanzia quindi di essere utilizzabili ed interoperabili con quelli di altri produttori. Queste prove sono state ideate e vengono condotte presso un laboratorio indipendente, "The Silicon Valley Networking Lab Inc. ( SVNL )" rilevato in seguito da Agilent, che darà la possibilità ai prodotti conformi di potersi fregiare del marchio "Wi-Fi". WECA è aperta a tutte le società che supportano lo standard Wi-Fi per i prodotti WLAN a 2.4 Ghz ed annovera tra i suoi membri: 3COM, Lucent Technologies, Nokia, Intersil e tante altre. - Stefano Alberico – http://www.airgate.it. |

11 Wi-fi: acronimo di Wireless Fidelity, sta ad indicare lo standard 802.11b anche detto High Rate ( HR ). 12 Industrial Scientifical and Medical , frequenza radio riservata che sfrutta la banda da 2,4 a 2,48Ghz. 13 Per una trattazione integrale dell'argomento si veda il cap.III dedicato alla sicurezza delle reti wireless. |

Tabella 1.1 : Comparazione tra gli standards IEEE. |

|

Con queste caratteristiche l'ultimo standard sfornato dalla Wi-Fi Alliance si è subito imposto sul mercato, forte dell'abbassamento dei prezzi e dal fiorire della tecnologia. I sensibili miglioramenti apportati hanno favorito lo sviluppo del wireless nella vita di tutti i giorni, invadendo non solo il mercato aziendale, degli atenei e del settore ospedaliero, ma anche numerose abitazioni private ed uffici. L'inarrestabile avanzare della tecnologia wireless, forte dei suoi innegabili vantaggi e della spinta poderosa delle organizzazioni non governative ed alleanze di produttori, non si è fermata qui e già da tempo gli addetti ai lavori attendono gli esiti delle ricerche su nuovi standard di trasmissione quali l'802.11n, che implementerebbe nuove soluzioni dedicate alla sicurezza, l'802.16, denominato Wi-Max, e l' Ultra Wide Band ( UWB14 ). |

Per quanto riguarda il Wi-Max15, la sua introduzione sul mercato ha incontrato non pochi ostacoli, soprattutto perché le bande di frequenza che andrebbe ad interessare, non sono del tutto sdoganate e libere come quella ISM. Così, mentre negli Stati Uniti il Dipartimento per la Difesa ha |

14 Sistema a banda ultralarga con frequenze comprese tra 1 e 3 GHz a bassissima frequenza. 15 Wi-Max: acronimo per World Interoperability for Microwave Access. |

Http://www.wimaxforum.org. |

acconsentito da tempo, seppur con numerose remore, a liberalizzarle, in Italia è notizia recente una decisione analoga da parte del Ministero della Difesa. |

Nel nostro paese si è formato da ormai due anni un gruppo di lavoro coordinato dalla Fondazione Ugo Bordoni16, che ha analizzato aspetti tecnici e regolamentari riguardanti questa nuova tecnologia, al fine di avere un quadro di riferimento concreto ed essere propositivi per la eventuale regolamentazione della tecnologia Wi-Max nelle bande 3,5 e 5,8 GHz. Il termine per l'iscrizione da parte delle aziende interessate al bando per concorrere alla sperimentazione si è concluso il 15 Gennaio 2005 ed è quindi storia contemporanea l'inizio della sperimentazione ad opera del Ministero delle Comunicazioni attraverso la Fondazione Ugo Bordoni e le aziende interessate. I pregi del Wi-Max dovrebbero essere molteplici, dal range d'azione allargato fino a 50Km alla banda larga promessa ( fino a 74Mbit/s ), alla possibilità di intercomunicare con le reti 3G dell'UMTS. |

Proprio il precedente impegno preso dallo Stato e dagli Operatori di telecomunicazioni, con notevole esborso economico per l'acquisizione delle licenze di trasmissione delle frequenze messe a disposizione dal Ministero, ha fatto si che una tecnologia complementare e sostitutiva come il Wi-Max venisse considerata più come un pericolo per gli investimenti già intrapresi che come un ulteriore stimolo alla sperimentazione. |

16 Fondazione Ugo Bordoni ( F.U.B. ): La Fondazione Ugo Bordoni, costituita nel 2000, è |

riconosciuta dalla legge 16 gennaio 2003 n.3 istituzione privata di alta cultura. |

La Fondazione elabora e propone strategie di sviluppo del settore delle comunicazioni, che |

sostiene nelle sedi nazionali e internazionali competenti. |

Essa coadiuva operativamente il Ministero delle Comunicazioni nella soluzione organica ed |

interdisciplinare di problematiche di carattere tecnico, economico, finanziario, gestionale, |

normativo e regolatorio. Svolge inoltre attività di ricerca, di studio e di consulenza nei |

settori delle Tecnologie delle Comunicazioni e dell'Informazione. Detiene una forte |

esperienza, riconosciuta a livello internazionale, in molte aree, come la radiopropagazione, |

le comunicazioni ottiche, la sicurezza e la protezione nelle telecomunicazioni, le reti di |

telecomunicazione, le comunicazioni multimediali. Http://www.fub.it. |

Ad ogni modo, se la sperimentazione attuale dovesse risultare positiva, il nuovo standard potrebbe candidarsi a soluzione appetibile per sconfiggere il problema del digital divide, quella sorta di GAP digitale, quel divario causato appunto dalle possibilità offerte da internet e le nuove scoperte tecnologiche, tra individui che hanno accesso ad esse ed individui che ne rimangono lontani, che impedisce, a chi non conosce, l’accesso alle risorse della rete e di tutti i servizi pubblici, sociali, culturali, commerciali e d’informazione. |

Esso dovrebbe offrire la possibilità di creare punti d'accesso ovunque in città, di portare la banda larga fino alle comunità montane e a tutti quei cittadini che ancora non ne possono usufruire, contrariamente a quanto sancito dai principi di eguaglianza, non discriminazione e pari opportunità contenuti nella nostra Costituzione17. |

L'UWB, il nuovo standard, ha velocità molto più alte, circa 100 Mbit/s ( 10 volte più veloce del 802.11b ) ed utilizza una energia minore del Bluetooth18 o del Wi-Fi. Quello che rende la tecnologia UWB così unica è l’utilizzo dello spettro radio. A differenza delle altre tecnologie che fanno un utilizzo esclusivo di particolari porzioni di spettro, l’UWB irradia piccoli picchi di energia su un grosso arco di frequenze per periodi |

17 Naturalmente il problema del digital divide è principalmente un problema socio-culturale, il quale andrà risolto innanzitutto prevedendo un'adeguata istruzione informatica per le generazioni future, in modo che esse vengano abituate gradualmente all'utilizzo di quei mezzi che le nuove tecnologie mettono a disposizione dell'uomo. Tuttavia, soprattutto in un paese morfologicamente variegato come il nostro, l' utilizzo di soluzioni wireless per la copertura di siti difficilmente raggiungibili con l'attuale sistema di cablatura, potrebbe sostenere quella spinta verso uno sviluppo tecnologico uniforme che abbatterebbe il divario esistente tra cittadini residenti in diverse regioni della penisola. |

18 Bluetooth: Tecnologia di interconnessione wireless low-power ( 1 mWatt ), in grado di far “comunicare” dispositivi elettronici come telefoni, stereo, notebook, computer, pda fino ad un massimo di 16 dispositivi, attraverso onde radio a basso raggio emesse da alcuni trasmettitori presenti all’interno di questi dispositivi. Il tutto senza bisogno di alcun cavo di collegamento, ma semplicemente utilizzando le onde radio con frequenza di 2,45Ghz - 2,56 Ghz (banda ISM). può supportare fino a 7canali dati ( asincrono con data rate di 57,6Kbps in upstream e 721Kbps in downstream ) e 3 canali voce ( sincroni con data rate di 64 kbps ). La velocità massima di trasferimento dati, nel suo complesso, è pari a 1Mbps fullduplex con una copertura dai 10 ai 100 metri. - Wireless Fidelity – Daniele Pauletto – Apogeo 2003. |

estremamente ridotti di tempo: Le informazioni sono trasmesse in milioni di pulsazioni e poi riassemblate dall’apparato ricevente a destinazione. Questo permette all’UWB di condividere lo spettro radio con sistemi esistenti come il Wi-Fi. Questa tecnologia, conosciuta da anni dal Dipartimento della Difesa americano e utilizzata in ambito militare e di sorveglianza, ha tra i suoi pregi la possibilità di collegamenti non visuali19, attraverso quindi ostacoli che fermerebbero le normali trasmissioni Wi-Fi, e la caratteristica di operare con un solo milliwatt di potenza, meno di 1/1000 della potenza necessaria per un telefono cellulare. |

19 In un collegamento NloS ( Non Line of Sight , testualmente “non sulla stessa linea visiva” ) i due dispositivi, trasmittente – ricevente, non necessitano di campo aperto tra di loro in modo da “vedersi” l'uno con l'altro. Il segnale riesce in questi casi ad arrivare lì dove la vista verrebbe ostacolata da muri, pareti, oggetti, etc.. In un collegamento LoS ( Line of Sight ) invece, come quello effettuato attraverso i raggi infrarossi, deve esserci perfetto allineamento visivo se si vuole completare la comunicazione tra i due dispositivi. |

1.3 LA SUDDIVISIONE DELLA BANDA E GLI STANDARD INTERNAZIONALI. |

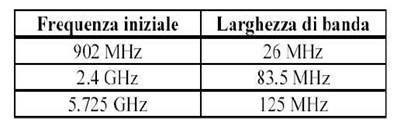

Come già indicato precedentemente, i primi dispositivi wireless nati negli Stati Uniti nel periodo successivo alla Seconda Guerra Mondiale, operavano sulla banda di frequenza dei 900MHz, che negli USA è liberalizzata, mentre in Europa è utilizzata per il più diffuso sistema di telefonia cellulare GSM20. La tabella 1.2 mostra le differenti frequenze ed ampiezze di banda previste dalla normativa americana in ambito di radiocomunicazioni. Le bande libere da licenza ,e quindi utilizzabili da più utenti contemporaneamente, partono dalle frequenze inserite nella parte sinistra della tabella, e hanno ampiezza di banda differente come segnalato nella parte destra. |

Tabella 1.2 : Bande disponibili negli USA. |

|

20 Il Global System for Mobile Communications ( GSM ) è attualmente lo standard di telefonia mobile più diffuso del mondo. Più di 1 miliardo di persone in 200 paesi usano telefoni cellulari GSM. La diffusione universale dello standard GSM ha fatto sì che la maggior parte degli operatori internazionali di telefonia mobile stipulassero fra di loro accordi per l'effettuazione del cosiddetto roaming ( commutazione automatica fra diverse reti ). La tecnologia alla base del GSM è significativamente diversa da quelle che la hanno preceduta, soprattutto per il fatto che sia il canale di identificazione che quello di conversazione sono digitali. Per questo motivo il nuovo standard è stato lanciato sul mercato come sistema di telefonia mobile di seconda generazione o, più sinteticamente 2G. Questa caratteristica di base significa che la possibilità di scambiare dati, oltre che conversazioni, è già stata implementata fin dall'inizio dello sviluppo del nuovo sistema. Il GSM è uno standard aperto sviluppato dal consorzio 3GPP . Http://www.wikipedia.org/GSM.htm |

Con l'avvento sul mercato dei prodotti funzionanti secondo lo standard 802.11b invece, i produttori ed i certificatori di dispositivi wireless si sono spostati sulla frequenza dei 2.4GHz, nella cosiddetta banda ISM, che è una banda liberalizzata globalmente e utilizzata in campo industriale, scientifico e medico. |

La possibilità di mantenere tale banda di frequenza libera da assegnazioni di licenza in tutto il mondo è data dal fatto che gli apparecchi che trasmettono in questa banda utilizzano la tecnica della Dispersione di Spettro21, la quale permette un'occupazione di maggior banda di trasmissione radio, ma consente una miglior ricezione dei segnali deboli e, soprattutto, garantisce l'integrità del segnale ed una maggiore sicurezza22, distribuendolo attraverso l'intero spettro di frequenze attribuito. Il segnale non rimane stabile su una singola frequenza, ed è proprio questo il motivo che, consentendo a più utenti di operare simultaneamente, consente di mantenere libera la banda ISM, senza dover prevedere delle assegnazioni di frequenze come avviene ad esempio nella trasmissione mediante UMTS. |

Figura 1.1: Standards wireless a confronto. |

|

21 In inglese SSS ( Spread Sprectrum Signals : Segnali a dispersione di spettro ). |

22 Come vedremo in seguito, le tecniche SSS presuppongono che la comunicazione avvenga su più frequenze all'interno di un range di banda molto largo, in modo che solo l'apparecchio ricevente, il quale conosce le sequenza di frequenze utilizzate, possa intercettare la trasmissione. |

Nell figura 1.1 una ricostruzione degli standards wireless in uso |

ordinati da quelli il cui utilizzo è prettamente domestico fino alle |

applicazioni 3G che permettono le videochiamate tramite UMTS23. L'uso |

dell'SSS è quindi particolarmente importante poiché permette che molti |

altri utenti occupino la fascia per tutto il tempo assegnato su frequenze |

separate, compatibilmente con la larghezza di banda disponibile. Tre |

sono i possibili tipi di utilizzo della comunicazione a dispersione: |

|

23 UMTS: Universal Mobile Telecommunications System - Sistema Mobile Universale di Telecomunicazioni |

24 DSSS: ( Direct Sequenze Spread Spectrum ),cioè Modulazione a spettro diffuso per sequenza diretta. Ogni bit viene infatti trasmesso come una sequenza ridondante di bit, detta chip. La DSSS usa la stessa frequenza, detta "frequenza diretta", sia per trasmettere che per ricevere. In fase di trasmissione, diffonde lo spettro del segnale moltiplicandolo per l’uscita di un generatore di codice a larga banda. In base al valore del codice, la frequenza assume valori in una banda molto larga. In fase di ricezione, occorre che il ricevitore agganci la fase corretta del codice. A fronte della complessità del sistema, la DSSS presenta il vantaggio di non essere molto sensibile ai disturbi radioelettrici, al rumore e alle onde riflesse. |

25 FHSS ( Frequency Hopping Spread Spectrum ), cioè Modulazione a spettro diffuso per salti di sequenza è detta così in quanto trasmette su una singola frequenza per brevi istanti di tempo detto Dwell time, poiché in base ad un opportuno algoritmo, essa cambia continuamente nel tempo. Questa continua variazione di frequenza è detta spectrum spreading, mentre l’ intervallo di variazione della frequenza operativa rappresenta il range di frequenza. In particolare, per aumentare la stabilità di connessione e ridurre le interferenze tra i canali di trasmissione, ed evitare l’intercettazione dei dati, il segnale, ad una data frequenza, viene fatto "saltare" da un canale all’altro, e la frequenza di trasmissione viene cambiata automaticamente fino a 1600 volte al secondo. I salti di frequenza ( hops ), avvengono infatti all’interno di una gamma assegnata ( 2,402 GHz – 2,480 GHz salti di 1 MHz ).Si ottiene così una sequenza di impulsi, sulle varie frequenze della banda disponibile, per un determinato e molto breve intervallo di tempo. Risulta così molto difficile che i dati di un altro utente saltino nello stesso istante all’interno del medesimo canale. Presenta quindi il notevole vantaggio di essere immune alle interferenze. L’immunità al rumore è tuttavia inferiore al DSSS, mentre i disturbi causati dagli ostacoli ambientali, non incidono sulla trasmissione essendo il ricevitore sintonizzato su una frequenza diversa, quando gli arriva il segnale. La potenza radio irradiata, superiore alla DSSS, aumenta l’efficienza del sistema di trasmissione e determina un miglior rapporto segnale/disturbo nei segnali a radiofrequenza. La FHSS permette a più utenti di condividere lo stesso insieme di frequenze. |

Gli apparati wireless con tecnologia IEE 802.11b, per trasmettere ed evitare le sovrapposizioni di segnali inviati in uno stesso momento, utilizzano i primi due tipi di comunicazione a dispersione di spettro, il DSSS ( o DS ) ed il FHSS ( o FH ), mentre il più recente 802.11g utilizza, come del resto lo standard 802.11a operante a 5GHz, la tecnica OFDM. Nel modello FH, le frequenze su cui i dati vengono trasmessi cambiano molto rapidamente26, quasi azzerando le possibilità di un contemporaneo utilizzo della stessa frequenza. Nel modello DS, invece, un campione di bande viene suddiviso in canali separati, e la trasmissione non è mai protratta per lunghi tempi su nessuna delle frequenze dei canali; questo fa sì che l'utilizzo di diversi canali nella stessa area, renda possibile il sovrapporsi di reti diverse, senza interferenze tra di essi. |

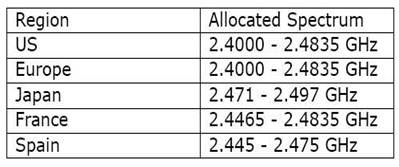

Tabella 1.3 : Bande di frequenza internazionali. |

|

La tabella 1.3 mostra come all'interno della stessa banda di frequenza ISM, gravitante intorno ai 2.4GHz, vi siano differenze a livello nazionale, dovute alle diverse previsioni da parte dei governi riguardo alla ampiezze di spettro utilizzabili. Nel mondo, i sistemi Spread Spectrum Signals sono regolati da apposite normative, emanate dagli organi competenti per territorio: principalmente valgono le normative F.C.C. ( Federal Communication Commission ) per gli Stati Uniti, il Canada e i paesi che una volta facevano parte dell'Unione Sovietica, mentre per la |

26 Determinate architetture permettono cambiamenti di frequenza fino a 1600 volte in un secondo. |

Comunità europea ed il Giappone valgono le norme E.T.S. 300-328 e |

correlate, emanate dall'organo Europeo E.T.S.I.27 |

In Italia dunque l'utilizzo di dette bande di frequenze è pertanto |

soggetto a regolamentazioni precise sotto il controllo del Ministero delle |

Comunicazioni, il tutto inquadrato e coordinato dalla Comunità Europea. |

In accordo con la decisione CEPT28 ERC / DEC ( 01 ) n.07 le frequenze |

della banda 2.400 -2.483,5 MHz possono essere impiegate ad uso |

collettivo per usi civili da reti locali mediante apparati a corto raggio per la |

trasmissione di dati a larga banda con tecniche a dispersione di spettro |

( R-LAN29 ) aventi le caratteristiche tecniche della raccomandazione della |

C.E.P.T. ERC / REC 70-03 ( annesso 3 ). Sempre in accordo con la |

decisione ERC / DEC / ( 99 ) n.23 della C.E.P.T., frequenze della banda |

5.150 -5350 MHz e 5.470 -5.725 MHz possono essere impiegate ad uso |

27 E.T.S.I. ( European Telecommunications Standardization Institute ) : Organizzazione no-profit costituita dal Consiglio dei Ministri Europeo con Direttiva 83/189 nel 1988, E.T.S.I. è l'istituto europeo incaricato di standardizzare il settore delle telecomunicazioni. E' una associazione libera, aperta a tutte quelle organizzazioni europee che abbiano interesse a promuovere gli standard della telecomunicazione. Produce norme ( alcune di esse recepite dalla Comunità Europea ) a carattere volontario, che diventano di fatto uno standard da seguire. Http://www.etsi.org. |

28 C.E.P.T.: Conferenza europea delle Amministrazioni delle Poste e Telecomunicazioni, a cui partecipano 46 paesi europei. Fondata nel 1959, la C.E.P.T. è l'organizzazione regionale europea che si occupa dei servizi postali e di telecomunicazione. Sono membri della |

C.E.P.T. le amministrazioni degli Stati europei, che siano altresì membri dell'U.P.U. ( Unione Postale Universale) o dell'I.T.U. ( Unione Internazionale delle Telecomunicazioni ): per l'Italia l' Autorità per le Garanzie nelle Comunicazioni ed il Ministero delle Comunicazioni. La C.E.P.T. adotta proprie decisioni e raccomandazioni ma |

- a differenza di quelle della UE - gli Stati membri non hanno stringenti obblighi di tempo per recepirle nei propri ordinamenti. Gli atti della Conferenza, ad ogni modo, non sono dei documenti senza valore, in quanto gli Stati molto difficilmente rifiutano di recepire nei propri ordinamenti gli atti di una organizzazione che ha lo scopo di sviluppare le politiche nel campo delle radiocomunicazioni e di coordinare gli aspetti normativi e tecnici unitamente a quello delle frequenze. Gli atti della C.E.P.T. vengono invece recepiti mediante decreto ministeriale oppure decreto presidenziale, a riprova del carattere di semplice atto amministrativo oppure di regolamento ( atto amministrativo -in questo caso del Governo - avente contenuto normativo ) attribuito alla disposizione che viene recepita nell'ordinamento interno. Http://www.filodiritto.com. |

29 R-Lan: viene definito come Radio Local Area Network un sistema di comunicazioni in rete locale mediante radiofrequenze che utilizza apparati a corto raggio secondo le caratteristiche di armonizzazione e tecniche previste dal vigente Piano Nazionale di Ripartizione delle Frequenze, nelle seguenti bande di frequenza: 2.400,0 -2.483,5 MHz (brevemente banda a |

2.4 GHz ). Http://www.comunicazioni.it |

collettivo per usi civili da apparati a corto raggio per la trasmissione dati ad alta velocità all'interno di edifici ( sistemi HIPERLAN ) aventi le caratteristiche tecniche della raccomandazione della C.E.P.T. ERC / REC 70-03 ( annesso 3 ). |

Nel loro esercizio tali sistemi non debbono causare interferenze alle utilizzazioni dei servizi previsti dalla normativa vigente, né possono pretendere protezione da tali utilizzazioni. Inoltre, gli apparati componenti tali sistemi debbono essere conformi a quanto stabilito dalla Direttiva 1999/5/CE, recepita dal Decreto Legislativo 9 maggio 2001, n. 269, riguardante le apparecchiature radio, le apparecchiature terminali di telecomunicazione ed il reciproco riconoscimento della loro conformità30. |

Gli apparati Wireless LAN ( o radioLAN secondo la dicitura italiana ) operano in una gamma di frequenze condivisa in cui esistono utilizzatori diversi, ciascuno operante senza alcuna protezione dai disturbi generati dagli altri utilizzatori. |

Questa modalità, ai sensi del decreto, fa ricadere i dispositivi della famiglia IEEE 802.11 ( a, b, g ) tra quelli che non richiedono una assegnazione specifica di frequenza. Per l’utilizzo di questi non è prevista dal D.Lgs. 1 agosto 2003, n. 259 ( Codice delle Comunicazioni Elettroniche ) la necessità della licenza individuale, ma è prescritta solamente una meno restrittiva autorizzazione generale. Si noti che il decreto non fa alcuna differenza tra le diverse modalità operative conseguibili con le Wireless LAN. |

Pertanto, sia le applicazioni di accesso alla rete che le applicazioni di collegamento tra reti diverse mediante collegamenti senza fili ( Wireless bridging ), risultano assoggettate alle stesse regole. In sintesi potremmo affermare che : |

30 Cfr. pag. 28. |

• in ambito privato ( all’interno di un edificio o di un singolo ufficio ) le |

Wireless LAN, come strumento di accesso alla rete, sono di libero uso e |

possono essere utilizzate senza alcuna formalità burocratica31; |

• tra edifici diversi, che insistono su di un sito facente capo alla medesima |

proprietà degli edifici stessi, le Wireless LAN, utilizzate come strumento di |

connessione tra le reti fisse dei singoli edifici, sono altresì di libero uso; |

• le Wireless LAN utilizzate come strumento di connessione tra reti fisse |

di singoli edifici divisi dalla presenza di suolo pubblico, sono assoggettate |

alla disponibilità di un’autorizzazione generale32. |

Sono state, infine, abolite le tasse previste da versarsi |

contestualmente alla richiesta di autorizzazione all’Ente, |

precedentemente corrispondenti a 500 mila lire più 50 mila lire per ogni |

dispositivo installato. Con questo provvedimento l’Italia si è allineata alle |

direttive europee ed alle normative già in vigore negli altri paesi dell’UE. |

31D.Lgs. 1 agosto 2003, n. 259 (Codice delle Comunicazioni Elettroniche), art. 105, comma 1, punto b: <<attività in regime di libero uso se l'installazione o l'esercizio di reti locali avviene, per proprio uso esclusivo, nell'ambito del proprio fondo o in più fondi dello stesso proprietario, possessore o detentore purché contigui, ovvero nell'ambito dello stesso edificio per collegare una parte di proprietà del privato con altra comune, purché non connessi alle reti di comunicazione elettronica ad uso pubblico. Parti dello stesso fondo o più fondi dello stesso proprietario, possessore o detentore si considerano contigui anche se separati, purché collegati da opere permanenti di uso esclusivo del proprietario, che consentano il passaggio pedonale o di mezzi.>>. 32D.Lgs. 1 agosto 2003, n. 259 ( Codice delle Comunicazioni Elettroniche ), art. 104, comma 1, punto c3: <<attività soggette ad autorizzazione generale se l'installazione o l'esercizio di reti locali avviene al di fuori del proprio fondo e ad uso privato>>. A tale scopo dovrà essere presentata una dichiarazione, conforme al modello di cui all'allegato 19 del D.Lgs 1 agosto 2003 n. 259 ( Codice delle Comunicazioni Elettroniche ), nella quale dovranno essere indicati i seguenti parametri: |

|

1.4 TIPOLOGIE DI RETI WIRELESS. |

In base alle differenti esigenze e alle applicazioni che si desidera implementare, si possono utilizzare differenti standard con copertura radio adeguata, prestazioni diverse e consumi ottimizzati. Naturalmente, cambiando la dimensione della rete, la zona di copertura ed i dispositivi impiegati, mutano anche le esigenze di sicurezza e le misure previste per raggiungerla. |

Partendo dalle reti di minori dimensioni, le PAN33 Wireless hanno una portata relativamente bassa ( fino a 15 metri ) e sono molto efficaci per soddisfare i requisiti degli utenti all'interno di un piccolo spazio o dell'area d'azione di una persona o per sostituire i collegamenti via cavo tra le periferiche34. Il basso consumo elettrico ed il ridotto ingombro della maggior parte dei ricetrasmettitori rende possibile il supporto efficiente di piccoli dispositivi equipaggiati con processori. Intorno all'individuo si viene a creare una rete operante tra il suo personal computer, il telefono cellulare, il PDA35, eventuali memorie di massa portatili per la raccolta e la conservazione dei dati. Le informazioni in suo possesso conoscono nuovi modi di trasmissione, trasmigrando via etere dalla rubrica del palmare al |

33 PAN: Personal Area Network. |

34 Periferica: Una periferica è, nell'informatica, un dispositivo hardware collegato al computer talvolta controllato da un proprio microprocessore, le cui funzioni sono controllate dal sistema operativo attraverso i relativi driver. Sebbene il termine suggerisca l'idea di qualcosa di aggiuntivo - e quindi non strettamente essenziale -molti di questi dispositivi si rivelano di primaria importanza nell'economia di un sistema di elaborazione dati che possa dirsi totalmente efficiente. Http://www.wikipedia.org/periferica. |

35 PDA: Personal Digital Assistant. Un computer palmare ( detto anche palmare ), spesso designato in inglese con il termine palmtop o con la sigla PDA ( acronimo di Personal digital assistant ), è un computer di ridotte dimensioni, tale da essere portato sul palmo di una singola mano. Originariamente concepito come "organizer", si è fatto sempre più complesso nel corso degli anni. Attualmente un palmare non particolarmente evoluto è dotato di un orologio, di una calcolatrice ma anche di un'agenda, di una rubrica dei contatti e della possibilità di memorizzare note e appunti ( Personal Information Manager ). Normalmente questi dispositivi sono dotati della capacità di collegarsi e sincronizzare informazioni con programmi denominati installati sul proprio computer. |

dispositivo di telefonia cellulare, dalla cartella contenente le foto o registrazioni importanti su di un dispositivo mobile al server fisso casalingo o aziendale: con essi nascono nuovi pericoli, nuovi scenari di aggressione, sconosciuti all' epoca delle comunicazioni via cavo. L'intera rubrica telefonica di un telefono cellulare può essere copiata in pochi secondi mediante un accesso abusivo via etere. |

Tra le specifiche utilizzate per questo tipo di reti personali si sono affermati il Bluetooth, operante appunto nella stessa banda di frequenza del Wi-Fi, e l'IrDA36, che utilizza raggi infrarossi diretti per fornire trasmissioni con la portata massima di un metro e la velocità di trasmissione dati di 4 Mbps. Il vantaggio della luce infrarossa consiste nella mancanza di eventuali interferenze radio, ma i requisiti di contatto visivo tra i dispositivi computerizzati limitano il posizionamento dei componenti wireless. |

Le LAN Wireless37 sono reti di maggiori dimensioni, che forniscono prestazioni elevate all'interno e all'esterno di edifici commerciali, aziende, aereoporti e stazioni, fino alla copertura di un singolo ambiente domestico, permettendo l' interconnessione di dispositivi computerizzati e la condivisione di risorse e servizi quali l'accesso ad internet. Qui le aggressioni alle reti si fanno meno sporadiche e gli intenti di eventuali malintenzionati crescono di numero come gli interessi da proteggere.Oltre al furto di dati risiedenti su sistemi informatici, lo sfruttamento di risorse quali il collegamento ad internet e l'intercettazione di comunicazioni altrui38, sebbene criptate, sono tipologie di reati facilmente immaginabili. 36 IrDA: Infrared Device Application, standard di interconnessione dati tramite infrarossi |

bidirezionale point-to-point tra dispositivi posizionati in visibilità reciproca ( LoS, line of |

sight ) con range ridotto a 1 -2 metri e bit rate di 4 Mbps. 37 LAN: Local Area Network. Questi termini sono solo un'estensione delle forme più basilari |

di reti cablate ( come LAN o WAN ) che sono state utilizzate per anni prima dell'avvento |

delle reti wireless. - Reti Wireless Nozioni di base -Jim Geier - Mondadori Informatica |

2004. 38 Si pensi all'intercettazione di una sessione SSL durante una transazione di E-Commerce |

contente le informazioni relative il conto corrente bancario dell'acquirente, avvenuta ad |

esempio da un notebook mentre si era seduti ai tavolini di uno dei 15.000 Coffee Shop che |

Col crescere degli interessi in gioco, cresce anche il bisogno di misure di sicurezza e naturalmente il grado di responsabilità dei titolari delle reti e degli amministratori del sistema. L'utilizzo della connessione internet domestica da parte di un malintenzionato non autorizzato, per scopi delittuosi può far ricadere la colpa sul titolare della connessione, così come le responsabilità in vigilando di eventuali danni provocati ad un utente di un hotspot pubblico durante un collegamento ricadranno sul WISP39 che offre il servizio. |

Le MAN Wireless40 possono racchiudere un'area con le dimensioni di una intera città. Nella maggior parte dei casi esse implicano la connettività fissa, ma alcune implementazioni permettono la mobilità. Il Ministero delle Comunicazioni41 ha permesso a comuni come Vicopisano in Toscana e Acqualagna nella provincia di Pesaro – Urbino di sperimentare la copertura dell'intero territorio demaniale con connettività wireless per un periodo limitato in vista di possibili soluzioni future.42 La MAN Wireless diverrebbe quindi un' alternativa per gli utenti residenziali ed aziendali che vogliano connettersi ad un servizio internet.43 |

Naturalmente in caso di partecipazione di Organismi Istituzionali alla somministrazione di servizi utili allo sviluppo della persona implica l'entrata in gioco di interessi nuovi da proteggere: basti pensare alle disposizioni penali ed alle aggravanti previste per l'interruzione di un pubblico servizio. Lo sviluppo di nuovi standard quali Wi-Max e UWB rendono questi scenari non più futuribili, ma di prossimo avvenire, ed |

offrono connessione internet wireless negli Stati Uniti o di uno dei tanti aereoporti o stazioni ferroviarie italiane dove questo servizio è già presente. 39 WISP: Wireless Internet Service Provider, un' azienda che offre connettività internet |

solitamente in larga banda, attraverso il wireless. 40 MAN: Metropolitan Area Network. 41 Http://www.comunicazioni.it 42 In USA metropoli come Seattle hanno da tempo una copertura wireless su tutto il territorio |

cittadino, e altre città come Chicago e Tokio in Giappone si apprestano a seguirla. Http://www.seattlewireless.net 43 Nel nordovest la possibilità di affidarsi ad un WISP per ottenere connessione a banda larga ed aggirare il problema del digital divide è già realtà. Http://www.trivenet.it. |

anzi, le possibilità offerte dalle economie di scala ai grandi operatori di telecomunicazioni di investire capitali in grosse dorsali nazionali, potrebbe portare in breve tempo alla nascita delle prime WAN Wireless44, reti senza fili capaci di coprire il territorio di un intero stato. Una simile rete, grazie anche alla cooperazione di più società di servizi, attraverso accordi di roaming45, potrebbe offrire connettività costante, fissa e mobile, in qualsiasi luogo del mondo ci si trovi. |

44 WAN: Wide Area Network. |

45 Roaming: Il roaming identifica nelle reti telematiche e di telecomunicazione un insieme di normative e di apparecchiature che permettono di mettere in comunicazione due o più reti distinte. Il roaming viene utilizzato dagli operatori telefonici di telefoni cellulari per permettere agli utenti di collegarsi utilizzando una rete non di loro proprietà. Ciò può accedere quando l'utente si trova all'estero e l'operatore telefonico non ha una rete propria oppure quando l'utente di trova nel paese di origine dell'operatore telefonico ma questo non ha una copertura totale della nazione e quindi si basa anche se reti telefoniche di altri operatori per consentire all'utente la possibilità di utilizzare il servizio su tutto il territorio nazionale. |

1.5 TIPOLOGIA DI DISPOSITIVI WIRELESS. |

Gli sviluppi della tecnologia wireless permettono ormai di poter |

equipaggiare gran parte dei dispositivi informatici esistenti con delle |

schede di interfaccia di rete46, rendendoli capaci di comunicare tra loro |

sfruttando gli standard comuni. Tra le schede di rete wireless interne, |

prevalgono i formati ISA47, PCI48, PC Card49 o PCMCIA, Mini-PCI e |

Compact Flash. |

In generale le architetture per sistemi wireless sono basate due |

tipologie di dispositivi: gli Access Point ( AP ) ed i Wireless Terminal |

( WT ). Gli access point sono bridge50 che collegano la sottorete wireless |

con quella cablata, mentre i wireless terminal sono dei dispositivi che |

usufruiscono dei servizi di rete. Gli AP possono essere implementati sia in |

hardware ( esistono dei dispositivi dedicati ) che in software |

appoggiandosi per esempio ad un pc, o notebook dotato sia |

dell¹interfaccia wireless sia di una scheda ethernet. Sempre più spesso gli |

access Point costituiscono il nodo centrale da cui si dipana la rete |

informatica domestica o aziendale, permettendo la connessione ad |

46 Scheda di interfaccia di rete: si tratta di un componente hardware che permette la comunicazione tra il dispositivo computerizzato e l'infrastruttura di rete wireless. La scheda NIC è inserita nel dispositivo computerizzato, ma sono disponibili anche adattatori di rete da connettere all'esterno del dispositivo. Reti Wireless Nozioni di Base – Jim Geier – Mondadori Informatica 2004. |

47 ISA: Industry Standard Architecture: uno dei più vecchi standard per periferiche interne ai personal computer. Pur essendo un formato superato, non influisce negativamente sulle prestazione della rete Wi-Fi, sebbene l'acquisto di tali prodotti nuovi è sconsigliato vista l'alta probabilità di diventare obsoleti in breve tempo. |

48 PCI: Peripheral Component Interconnect. Il bus PCI è attualmente l'interfaccia più diffusa per i pc e vanta prestazioni notevoli. |

49 PC Card: è un dispositivo grande come una carta di credito e in grado di fornire diverse funzioni come memoria estesa e connettività LAN Wireless per piccoli dispositivi come notebook e PDA. |

50 Bridge: dall'inglese bridge ( ponte ). Un Bridge può essere definito come un dispositivo che collega due reti che potrebbero utilizzare lo stesso protocollo od un altro protocollo a livello di collegamento dati. Reti Wireless Nozioni di Base – Jim Geier – Mondadori Informatica 2004. |

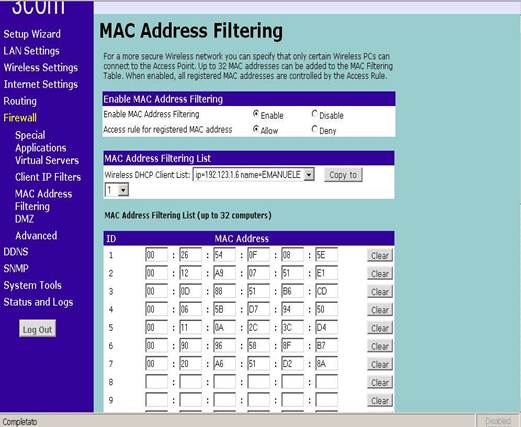

internet tramite una funzione di modem, l'interoperabilità con la normale rete cablata attraverso la funzione di router, incorporano soluzioni di sicurezza mediante un firewall interno, e nella maggior parte dei casi forniscono un'interfaccia http che consente le modifiche di configurazione dell'access point stesso mediante un dispositivo utente dotato di interfaccia di rete e browser web. Quest'ultima caratteristica sarà di notevole importanza nel nostro studio riguardo le misure di sicurezza da approntare per proteggere una rete wireless, poiché proprio tramite attacchi mirati all'access point, potrebbe essere portato a termine un accesso abusivo a sistema informatico secondo l'art. 615 -ter del Codice Penale. In figura 1.2 una rete formata da tre access point in centro, e vari wireless terminal ad essi collegati. |

Figura 1.2: Access Point e Wireless Terminal |

|

Per quanto riguarda la configurabilità di tali dispositivi come “sistemi informatici o telematici”, non vi è alcun dubbio su tale loro natura, non essendo necessario tanto che essi siano strutture informatiche complesse, quanto che contengano dati informatici e siano perciò classificabili come veri e propri “sistemi”51. |

51 Per un'analisi dettagliata della configurabilità di un sistema informatico o telematico, si veda il par.1 del capitolo IV dedicato appunto al reato di accesso abusivo a sistema informatico a detta dell'art. 615-ter del Codice Penale. |

I WT possono essere qualsiasi tipo di dispositivo come per esempio computer portatili, palmari, pda, cellulari, o apparecchiature che interfacciano standard IEEE 802.11, o sistemi consumer su tecnologia Bluetooth. Lo sviluppo tecnologico ha portato alla nascita di dispositivi di piccolissime dimensioni, i quali però contengono ormai più dati e sono capaci di svolgere più funzioni dei mastodontici e datati server aziendali di qualche anno addietro, quindi non sorgono dubbi sulla loro configurabilità come “sistemi informatici e telematici”, ed anzi la sicurezza di telefoni cellulari dotati di sistema operativo e connessione Bluetooth o Wi-Fi diviene importante quanto quella dei sistemi fissi tradizionali. |

1.6 LE DISPOSIZIONI LEGALI RIGUARDANTI LE EMISSIONI ELETTROMAGNETICHE E LE CERTIFICAZIONI INTERNAZIONALI. |

E' oggi sempre più diffusa la consapevolezza che l'utilizzazione delle nuove tecnologie e lo sviluppo produttivo che da essa trae origine devono avvenire in forma controllata, tenendo conto in modo prioritario delle esigenze di salvaguardia dell'ambiente e di protezione sanitaria dell'uomo. L'enorme sviluppo di sistemi, impianti ed apparati che generano ed immettono campi elettromagnetici nell'ambiente, quali i sistemi di telecomunicazione, teleradiodiffusione, radar e telerilevamento, il crescente utilizzo delle tecnologie di riscaldamento elettromagnetico nelle applicazioni industriali, civili e mediche, lo sviluppo dei sistemi wireless per le trasmissioni dati e multimediali, l'aumento delle tensioni nei sistemi di trasporto dell'energia elettrica e l'estendersi della relativa rete di distribuzione, concorrono a determinare nell'ambiente urbano e spesso anche in quello rurale livelli di campo elettromagnetico di vari ordini di grandezza superiori a quelli del fondo naturale. Poiché l'insieme delle applicazioni suddette è utilizzato con continuità, campi elettromagnetici non trascurabili sono oggi presenti nell'ambiente in forma permanente. La presenza di tali livelli di campo costituisce una vera e propria forma di inquinamento ambientale ( inquinamento elettromagnetico52 ) da tenere presente nella progettazione dei sistemi e da controllare con attenzione in relazione a possibili conseguenze sull'uomo e sull'ecosistema. |

52L'inquinamento elettromagnetico, contrariamente ad altre forme di inquinamento da agenti fisici o chimici, ha la caratteristica di cessare istantaneamente all'estinguersi della causa che lo ha generato. Questa specificità tuttavia non ne riduce la potenziale pericolosità sia perché, come si è già accennato, le sorgenti inquinanti sono enormemente diffuse, sia perché questa forma di inquinamento può essere presente anche a grande distanza dalle sorgenti che la producono. |

Lo sviluppo dei nuovi sistemi elettrici, elettronici, informatici e di telecomunicazione, in particolare quelli di comunicazione mobile e cellulare ( come wireless LAN e telefoni cellulari di ultima generazione ), sarà connesso ai risultati delle ricerche volte a limitare l'inquinamento elettromagnetico ambientale attraverso una opportuna progettazione dei sistemi, la realizzazione di strumentazione per il controllo ed il monitoraggio dell'inquinamento, l'approfondimento delle conoscenze sulle interazioni del campo elettromagnetico con i componenti dell'ecosistema e con l'uomo, lo studio di tecniche di protezione realizzate con nuovi dispositivi, materiali e tecniche costruttive.53 |

A seguito dell’entrata in vigore del D.M. n. 381 del 10/09/98, riguardante il “Regolamento recante norme per la determinazione dei tetti di radiofrequenza compatibili con la salute umana”, che introduce il livello cautelativo di esposizione pari a 6 V/m da non superare “in corrispondenza di edifici adibiti a permanenze non inferiori a quattro ore”, è richiesta una maggiore accuratezza nella valutazione dell’inquinamento elettromagnetico in ambiente urbano, che deve tener conto della sovrapposizione di più sorgenti e della conoscenza dei livelli di fondo ambientale.54 Come abbiamo visto nel paragrafo relativo agli standard internazionali, esistono due organizzazioni differenti che disciplinano l'uso |

53I parametri che caratterizzano l'inquinamento elettromagnetico in una determinata area sono: i livelli di campo presenti, la durata di tale presenza, lo spazio coinvolto dall'inquinamento ed, infine, la banda di frequenza dei campi elettromagnetici. Quest'ultimo parametro ha interesse specifico in quanto le modalità e gli effetti delle interazioni dei campi elettromagnetici con i componenti dell'ecosistema ( uomo, animali, vegetazione ), dipendono fortemente dalla frequenza dei campi in gioco. 54Al fine della verifica del rispetto dei limiti di cui all’art.4, comma 2 del D.M. 381/98, le intensità dei campi elettromagnetici possono essere determinate mediante calcoli o mediante misure. Le misure sono comunque necessarie ogni volta che i calcoli facciano prevedere valori di campo elettrico e magnetico che superano ½ dei valori suddetti. In caso di discordanza tra valore calcolato e valore misurato, è acquisito il valore misurato. Per quanto riguarda le misure vanno effettuate ordinariamente in banda larga ( un unico valore indica il livello complessivo presente nel sito di misura ), e nel caso in cui venga superato il valore del 50% del valore limite |

o misura di cautela è consigliabile effettuare un’analisi in banda stretta ( una misura per ogni sorgente ) dei segnali presenti, oltre il 75% dei suddetti limiti tale analisi diventa assolutamente necessaria. |

dei dispositivi wireless negli Stati Uniti d'America e in Europa, rispettivamente F.C.C. ed E.T.S.I. Le rispettive normative prevedono limiti diversi riguardo all' emissione di onde elettromagnetiche da parte dei dispositivi omologati, probabilmente perché i parametri di densità demografica sono differenti e questo permette a paesi come gli Stati Uniti55 di tollerare emissioni più forti senza intasare l'etere, cosa che succederebbe più facilmente nelle affollatissime metropoli del Vecchio Continente ed in Giappone. |

La normativa tecnica ETS 300-328-2 impone di non irradiare con una potenza E.I.R.P.56 superiore ai 100 mW57 ( equivalente a 20 dBm )58. Per questo motivo su tutto il territorio dell'Unione Europea, e quindi anche in Italia, è assolutamente vietato utilizzare antenne che abbiano un guadagno in trasmissione elevato ( in linea di massima superiore ai 5 dBi ), tale da portare la potenza trasmessa E.I.R.P. oltre i 100 mW ( equivalente a 20 dBm ). Nel caso in cui invece sia possibile regolare il livello di potenza trasmessa dagli access point, viene data la possibilità di utilizzare antenne ad alto guadagno attenendosi strettamente ad una serie di istruzioni che consentono questo utilizzo rimanendo comunque all'interno della potenza massima trasmessa E.I.R.P. pari e non superiore a 100mW ( 20dBm ).59 |

55 Si pensi che negli Stati Uniti il wireless è utilizzato per portare connettività a banda larga in zone rurali e montane, scarsamente popolate e di dimensioni notevoli, non raggiunte dai sistemi ADSL. |

56 L'E.I.R.P. è la Potenza Isotropica Effettiva Irradiata ( Isotropica significa 'in ogni direzione' ) ed indica essenzialmente la potenza che effettivamente 'esce' dall'antenna. L'EIRP è sempre limitato per legge (in Italia per i 2.4GHz questo limite è di 20dBm, pari a 100mW, per i 5.8GHz è di 25mW pari a circa 14dBm). Http://www.wikipedia.org/eirp. |

57 mW: milliwatt, la millesima parte di un Watt. |

58 In linea di principio, inoltre, impone agli apparati Radio LAN, di non trasmettere con una potenza elettrica effettiva superiore ai 50 mW ( equivalente a 17 dBm ); questo perché l'antenna a dipolo più semplice, che di solito li accompagna, ha generalmente un guadagno in trasmissione pari a circa 2.5 dBi, che fa si che la potenza E.I.R.P. trasmessa salga a circa 80 mW ( per la precisione 19.2 dBm ). |

59 La formula di calcolo per ottenere l'E.I.R.P. effettivo è la seguente: E.I.R.P. (dBm) = Ptx (dBm) + Gtx (dBi) dove :Ptx = Potenza trasmessa al connettore dell'antenna di trasmissione. Gtx = Guadagno dell'antenna di trasmissione. |

Per quanto riguarda eventuali dubbi sulla salute umana nascenti dalla sottoposizione alle onde radio emesse dai dispositivi Wi-Fi, questi utilizzano potenze molto minori di quelle di un cellulare. Di solito la potenza di una scheda o un router sono comprese tra 10 e 100 mW, contro i 200 -1000 mW di un cellulare. Cambiano anche le distanze: le schede Wi-Fi sono sempre a una certa distanza dal corpo dell'utilizzatore. Con queste potenze i limiti di legge italiani ( pari a 6 V/m ) vengono rispettati a 10 - 30 cm dall'antenna, se la scheda trasmette di continuo. |

Gli apparecchi utilizzatori ( i singoli PC ) però trasmettono solo per una piccola frazione del tempo, per cui la potenza effettiva, e quindi le distanze di rispetto, risultano ridotte, di solito di almeno 3 -10 volte. Ad esempio, se la scheda opera a 54 Mbit, anche trasferendo files in continuazione a una velocità media di 3 Mbit la scheda lavora solo per il 5% del tempo, la potenza emessa viene ridotta di 20 volte e le distanze di rispetto a pochi centimetri. Inoltre, le distanze di rispetto sono calcolate per esposizioni su tutto il corpo, ma, evidentemente, non è possibile tenere tutto il corpo a 30 centimetri, o meno, da una scheda Wi-Fi. |

Il router, che è l'elemento che trasmette onde radio in modo più continuativo, può essere installato per prudenza in una posizione in cui esista una zona di rispetto di 50 centimetri dalle postazioni di lavoro. La scheda di un PC fisso non pone problemi, essendo sul retro del computer. La scheda di una stampante lavora praticamene solo in ricezione, e quindi non emette quasi onde radio. |

Risulta più difficile rispettare una distanza di 30 centimetri dalla scheda Wi-Fi di un portatile, ma tenendo conto del fatto che questa trasmette per una piccola frazione del tempo, che nell'uso tipico di solito riceve dati ( e quindi non emette ), e che i limiti sono calcolati per esposizioni continuative che riguardano tutto il corpo, una distanza di 1015 centimetri dal corpo e di 5 dalle mani è più che adeguata. |

Quanto alle certificazioni internazionali di omologazione dei |

dispositivi wireless messi in commercio, la duplice normativa ha come risultato pratico l'esistenza di due diverse linee di prodotti, una destinata al mercato nordamericano, e l'altra a quello europeo.60, la prima recante la certificazione F.C.C. dell'omonima istituzione americana, opera con emissioni tollerate in USA, fino a 300mW, l'altra recante certificazione “CE” destinata ai consumatori comunitari, ha come limite di emissione i 100mW citati in precedenza. |

Un' apertura verso una maggiore liberalizzazione e, comunque, verso un più agevole accesso alle tecnologie di trasmissione wireless si è avuta con l'adozione della Direttiva Europea 9.3.1999 n. 1999 / 5 / CE, con la quale è stato introdotto il principio della "libera circolazione e della messa in servizio nella Comunità delle apparecchiature radio e delle apparecchiature terminali di telecomunicazione". Tale Direttiva ha infatti stabilito il divieto per ciascuno degli Stati Membri di limitare l'immissione sul loro rispettivo territorio delle suddette apparecchiature recanti la marchiatura "CE", apposta dal fabbricante a seguito dell'avvenuta omologazione delle stesse in uno qualsiasi degli altri paesi dell'Unione, salva la facoltà per ciascuno Stato di verificare la conformità delle apparecchiature in questione ai requisiti prescritti dalla Direttiva in tema di omologazione. Naturalmente, per le Wireless LAN da vendere nei paesi stranieri, il produttore si deve assicurare che la sua certificazione sia adatta a quella del paese dove deve essere venduto il dispositivo61. |

60 Del resto anche la differente previsione delle bande di frequenza utilizzabili pone dei limiti |

alla interoperabilità dei prodotti destinati a mercati differenti. 61 Nella stesura di queste pagine ci si è basati sulle informazioni relative alle emissioni radio |

ad opera di dispositivi wireless contenute nell'articolo “Onde radio e salute” a cura di |

Gianni Comoretto dell'Osservatorio Astrofisico di Arcetri, Firenze, reperibile all'indirizzo |

http://ulisse.sissa.it/SingleQuestionAnswerProfile.jsp?questionCod=110493821. |

1.7 LE APPLICAZIONI WIRELESS. |

La tecnologia Wi-Fi, consentendo l’abolizione delle usuali connessioni via cavo all’interno di spazi chiusi, fra edifici diversi ed in vaste aree aperte al pubblico, permette la realizzazione di Wireless LAN, reti realizzabili senza i costi e i problemi del cablaggio tradizionale, proponendo soluzioni che trovano sempre spazio non solo nelle aziende, negli ambienti industriali e in quelli professionali, ma anche in ambito domestico e in contesti nuovi, come le aree frequentate da elevate concentrazioni di pubblico in movimento, soprattutto lavoratori del settore terziario, altamente motivato a fruire di connessioni wireless per poter accedere in modo veloce, semplice e sicuro a servizi pubblici o aziendali altrimenti non disponibili. |

Le applicazioni wireless più semplici prevedono l'uso di dispositivi senza fili per creare delle piccole reti private, sia in ambito domestico che aziendale. Naturalmente, vantaggi quali la semplicità di installazione, la mancanza di cavi, la scalabilità62 e la promessa di mobilità hanno come risultato il repentino passaggio da sistemi di cablatura a sistemi wireless, anche se purtroppo sono soprattutto gli utenti domestici e non professionali i meno accorti ad implementare misure di sicurezza per lo più concepite per “addetti ai lavori” e quindi di difficile configurazione. |

Uno dei vantaggi più interessanti dell'installazione di una rete wireless consiste nella possibilità di condividere una singola connessione internet a larga banda tra più utenti gravitanti nel raggio d'azione dell'access point. Con questo tipo di configurazione, ogni componente di una famiglia o di una piccola o media impresa può condividere facilmente |

62 Si intende per scalabilità di una rete wireless, la possibilità, senza alcuno sforzo, di |

aumentare o diminuire secondo le esigenze del caso, il numero dei terminali wireless |

collegati alla rete, così come il numero degli access point da utilizzare, in modo da coprire |

maggiore o minore spazio od aumentare la portata della zona raggiunta dal segnale. |

una singola connessione ad alta velocità offerta dall'ISP63. Ad ogni mutamento del numero degli utenti, non corrisponderanno lavori di ampliamento della rete. |

|

Proprio la possibilità di offrire connessione ad internet costante ad un numero indefinito di utenti, ha fatto sì che molti atenei ed istituti scolastici siano migrati verso sistemi di rete senza fili, prevalentemente per fornire applicazioni di rete mobili agli studenti, permettendo loro di accedere al web ed alle risorse educative da qualsiasi punto dell'istituto, ad esempio da aule durante le lezioni, biblioteche e in ogni altro punto raggiunto dal segnale radio. Una soluzione wireless risulta sicuramente meno impegnativa della creazione e gestione di laboratori informatici dotati di computer ad uso degli studenti, i quali comunque non potrebbero assicurare accesso continuo a tutti gli studenti dell'istituto. |

Allo stesso modo nel settore ospedaliero, ove medici ed infermieri sono spesso lontani dalla propria postazione informatica, l'utilizzo di dispositivi mobili permette che essi possano accedere alle cartelle con i dati dei pazienti ed aggiornarle da qualunque punto della struttura clinica64. Naturalmente, in entrambi i casi sopra descritti, sempre più forte si fa l'esigenza di proteggere i dati transitanti sulla rete senza fili, e prevedere le conseguenze di eventuali delitti in danno del “domicilio informatico” e della “integrità delle comunicazioni”: in gioco ci sono i dati personali di studenti e pazienti. |

63 ISP: Internet Service Provider. Azienda che offre connessione ad internet mediante |

abbonamento. 64 “E’ in Spagna, a Palma di Maiorca Il primo ospedale wireless europeo. Il progetto è nato da |

una collaborazione del Son Llàtzer Hospital e di Fujitsu Siemens Computers che anno |

avviato una soluzione di mobile IT per la gestione ospedaliera. Medici e infermieri possono |

accedere ai dati dei pazienti in ogni momento e da qualsiasi luogo dell’ospedale. Il sistema è |

costituito da un server che fa da portale e da tanti pc client Wi-Fi che si connettono al |

portale attraverso la rete wireless dell’ospedale. I dati dei pazienti, criptati e resi sicuri, |

vengono immessi e aggiornati in tempo reale durante il giro di visita giornaliero del medico |

utilizzando il pc tablet “Stylistic Tablet PC” della Fujitsu Siemens Computers. Dopo la |

visita il tablet viene inserito nel supporto per essere usato come un normale PC con tastiera e |

periferiche”.Http://www.padovawireless.net del 04 Marzo 2004. |

L'inarrestabile sviluppo della tecnologia wireless non si ferma però qui, poiché la grande proliferazione di computer portatili, PDA e telefoni cellulari, ha prodotto una crescente necessità di interfacciamento mobile ad internet ed alle applicazioni aziendali, anche da luoghi pubblici, quali aereoporti, stazioni, alberghi, ristoranti, ma non solo: ultimamente addirittura molte stazioni portuali stanno iniziando ad installare LAN Wireless ad uso dei propri clienti65. Questo genere di reti pubbliche, offerte da organismi istituzionali od operatori di telecomunicazioni, vengono denominate hotspot66, “punti caldi” e possono essere completamente gratuiti nel primo caso, a pagamento nel secondo. |

Con il recente Decreto Ministeriale 28 Maggio 2003 il Ministro delle Comunicazioni Gasparri ha sottoposto ad autorizzazione generale67 l'esercizio di reti locali finalizzato alla fornitura al pubblico dell'accesso R-Lan alle reti e ai servizi di telecomunicazioni. |

In zone molto frequentate come quelle descritte, in cui non si potranno implementare soluzioni di sicurezza troppo rigide a causa dell'eterogeneità degli utenti, bisognerà guardarsi da attacchi ai singoli dispositivi informatici, da intercettazioni delle comunicazioni, da furti di dati. Infine, come già accennato in precedenza68, il wireless, nelle sue ultime sperimentazioni, può essere utilizzato per coprire intere regioni, eventualmente non raggiunte dalla copertura a larga banda dei tradizionali operatori di telecomunicazione, in modo da risolvere le divergenze sociali provocate dalla negazione del diritto di accesso alle risorse comuni e dal digital divide. 65 “Isole Eolie: il porto di Salina sperimenta il Wi-fi. Una rete wireless per i diportisti, che |

potranno conoscere in anticipo la disponibilità dei posti, ed i turisti a terra, che tramite un |

totem multimediale avranno a disposizione un portale web dove trovare informazioni di tipo |

meteorologico e turistico in genere “. |

Http://manager.leonardo.it/Site/Tool/Article?ida=14095 del 20 Luglio 2005. 66 HotSpot: aree pubbliche nelle quali è stata installata un'infrastruttura di rete locale wireless |

con tecnologia Wi-Fi, per rendere disponibile ad una molteplicità di utenti l'accesso ad |

Internet a banda larga. Http://www.hotspot.cln.it/faq.php. 67 Cfr. nota 32. 68 Cfr. pag. 8. |

CAPITOLO II |

I PROBLEMI DI SICUREZZA RELATIVI ALLE RETI WIRELESS |

2.1 I PROBLEMI RELATIVI ALLO STANDARD WIRELESS. |

Con lo sviluppo dell'Information and Communication Technology69, un numero sempre maggiore di persone, professionisti ed imprese dipendono dai dati, dalle informazioni e dalle applicazioni presenti sui personal computer. Questo influenza sempre più il progredire dei sistemi informatici, perché la loro crescente importanza nella vita di tutti i giorni li espone parallelamente anche ad una serie di rischi nuovi, sconosciuti all'epoca della comunicazione cartacea o telefonica e dell'archiviazione fisica delle informazioni in schedari e camere di sicurezza. Rischi presenti già all'epoca delle reti cablate, che oggi, in questa nuova era della comunicazione mediante onde radio, aumentano notevolmente, poiché i vantaggi stessi del wireless, sono al contempo la fonte principale dei suoi problemi. Il canale di trasmissione di tali comunicazioni, l'etere, che rende vantaggiosa l'installazione di una rete senza fili, è contemporaneamente portatore di pericoli per le comunicazioni stesse, nonché porta d'ingresso per eventuali individui malintenzionati e non autorizzati all'accesso al sistema informatico. |

69 ICT: Information and Communication Technology, tecnologia dell'informazione e della comunicazione. |

In una normale rete Ethernet70 infatti, l'unica possibilità di accesso è data dalla connessione fisica di un terminale mediante l'utilizzo di un cavo collegato ad una porta di rete di un computer già interfacciato con essa. In una LAN Wireless invece, la connessione di un Wireless Terminal non è una pratica visibile e materiale, basandosi al contrario sul collegamento del dispositivo mediante l'invio e la ricezione di onde elettromagnetiche. Allo stesso tempo, mentre la delimitazione del range d'azione di una rete via cavo è relativamente semplice, quasi ovvia ( corrispondendo infatti solitamente con l'estensione materiale della cablatura ), la copertura di una rete wireless non conosce limiti fisici, estendendosi la stessa fin dove gli impulsi elettromagnetici possono arrivare, quindi anche al di fuori degli spazi che si vogliono realmente coprire col servizio di trasmissione, e dipendendo dalla potenza dei ripetitori, dal numero degli access point installati e da eventuali ostacoli fisici presenti sul loro cammino. |

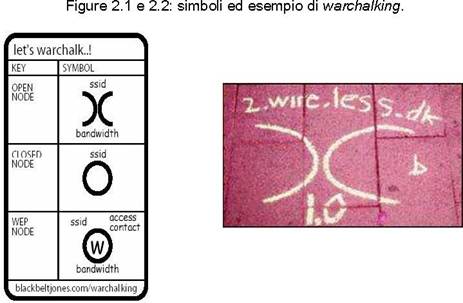

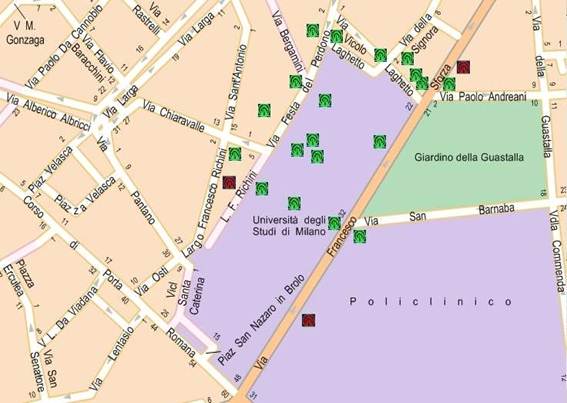

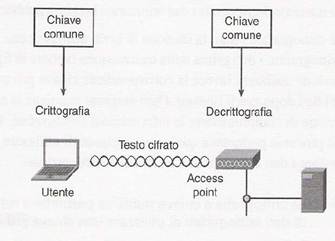

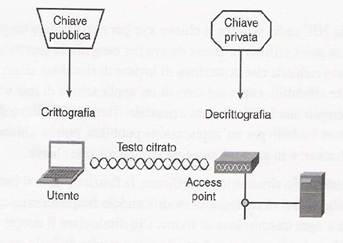

Diventa così facile, estremamente probabile, che una rete senza fili “sfori” i limiti fisici dell'abitazione, dell'ufficio o dell'azienda in cui è stata installata, finendo per coprire col suo segnale anche il giardino antistante la casa, l'ufficio contiguo o la strada sottostante, gremita di passanti e di “orecchie” indiscrete. Con la stessa semplicità con cui un individuo accendendo un normale apparecchio radioricevente può ascoltare le trasmissioni in onda su una determinata frequenza, ovunque egli si trovi, purché raggiunto dal segnale, così, allo stesso modo, chiunque sia nel raggio d'azione di una rete wireless può, attraverso l'utilizzo di strumenti |